动态加解密技术详解(图)

人气:0随着计算机和网络技术的飞速发展,越来越多的信息以电子形式存储在个人和商用电脑中,并且通过网络进行广泛地传递,在大量的信息存储和交换中,信息的安全问题越来越引起人们的重视。信息保密的理论基础是密码学,根据现代密码学的理论,一个好的加密算法的安全性只依赖于密钥,加密算法的公开与否不影响其安全性。现代密码学经过几十年的研究和发展,已经发明了许多安全性很高的加密算法,并且被广泛地应用在各种信息安全产品中,其中数据加密技术是密码学的一个重要应用领域。数据加密产品由于实现的方法和层次的不同,决定了其应用领域和范围。

数据加密技术按照实现的方法可划分为静态加密和动态加密,从实现的层次上则可分为文件级加密和存储设备级加密。

1.静态加密与动态加密

静态加密是指在加密期间,待加密的数据处于未使用状态,这些数据一旦加密,在使用前,需首先通过静态解密得到明文,然后才能使用。目前市场上许多加密软件产品就属于这种加密方式。

与静态加密不同,动态加密(也称实时加密,透明加密等,其英文名为encrypt on-the-fly),是指数据在使用过程中自动对数据进行加密或解密操作,无需用户的干预,合法用户在使用加密的文件前,也不需要进行解密操作即可使用,表面看来,访问加密的文件和访问未加密的文件基本相同,对合法用户来说,这些加密文件是“透明的”,即好像没有加密一样,但对于没有访问权限的用户,即使通过其它非常规手段得到了这些文件,由于文件是加密的,因此也无法使用。由于动态加密技术不仅不改变用户的使用习惯,而且无需用户太多的干预操作即可实现文档的安全,因而近年来得到了广泛的应用。

由于动态加密要实时加密数据,必须动态跟踪需要加密的数据流,而且其实现的层次一般位于系统内核中,因此,从实现的技术角度看,实现动态加密要比静态加密难的多,需要解决的技术难点也远远超过静态加密。

2.动态加密实现的层次级别

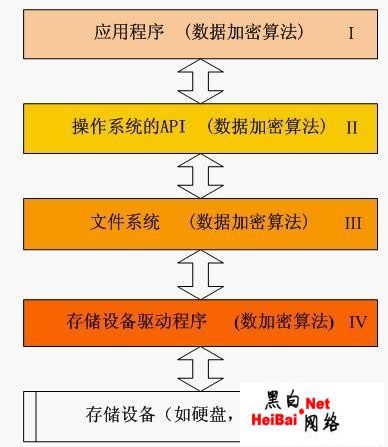

在不同的操作系中(如WINDOWS、LINUX、UNIX等),虽然数据的具体组织和存储结构会有所不同,但它们均可用图1的模型进行表示,即应用程序在访问存储设备数据时,一般都通过操作系统提供的API 调用文件系统,然后文件系统通过存储介质的驱动程序访问具体的存储介质。其中层次I和II属于应用层;层次III和IV属于操作系统内核层。这种组织结构决定了加密系统的实现方式,在数据从存储介质到应用程序所经过的每个路径中,均可对访问的数据实施加密/解密操作,其中模型中的层次I只能捕获应用程序自身读写的数据,其他应用程序的数据不经过该层,因此,在层次I中只能实现静态加密,无法实现动态加密;即使是层次II,也并不是所有文件数据均通过该层,但在该层可以拦截到各种文件的打开、关闭等操作。因此,在应用层实现的动态加解密产品无法真正做到“实时”加密/解密操作,一般只能通过其他变相的方式进行实现(一般均在层次II进行实现)。例如,在应用程序打开文件时,先直接解密整个文件或解密整个文件到其他路径,然后让应用程序直接(重定向)访问这个完全解密的文件,而在应用程序关闭这个文件时,再将已解密的文件进行加密。其实质是静态加解密过程的自动化,并不属于严格意义上的动态加密。

由于目前的操作系统,如Windows/Linux/Unix等,只有在内核层才能拦截到各种文件或磁盘操作,因此,真正的动态加解密产品只能在内核层进行实现。在图1给出的模型中,在内核层中的文件系统可以拦截到所有的文件操作,但并不能拦截到所有的存储设备(在下面的叙述中,我们一般用磁盘来表示存储设备)操作,要拦截所有的存储设备操作,必须在存储设备驱动程序中进行拦截,操作系统的对存储设备的访问形式决定了动态加解密安全产品的两大种类:基于文件级的动态加解密产品和基于磁盘级的动态加解密产品。

图1操作系统的存储设备访问模型

3.文件级动态加解密技术

在文件系统层,不仅能够获得文件的各种信息,而且能够获得访问这些文件的进程信息和用户信息等,因此,可以研制出功能非常强大的文档安全产品。就动态加解密产品而言,有些文件系统自身就支持文件的动态加解密,如Windows系统中的NTFS文件系统,其本身就提供了EFS(Encryption File System)支持,但作为一种通用的系统,虽然提供了细粒度的控制能力(如可以控制到每个文件),但在实际应用中,其加密对象一般以分区或目录为单位,难以做到满足各种用户个性化的要求,如自动加密某些类型文件等。虽然有某些不足,但支持动态加密的文件系统在某种程度上可以提供和磁盘级加密技术相匹敌的安全性。由于文件系统提供的动态加密技术难以满足用户的个性化需求,因此,为第三方提供动态加解密安全产品提供了足够的空间。

要研发在文件级的动态加解密安全产品,虽然与具体的操作系统有关,但仍有多种方法可供选择,一般可通过Hook或过滤驱动等方式嵌入到文件系统中,使其成为文件系统的一部分,从某种意义上来说,第三方的动态加解密产品可以看作是文件系统的一个功能扩展,这种扩展往往以模块化的形式出现,能够根据需要进行挂接或卸载,从而能够满足用户的各种需求,这是作为文件系统内嵌的动态加密系统难以做到的。

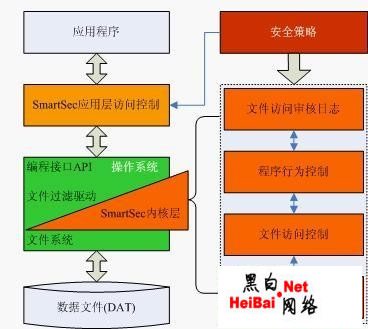

下面我们以亿赛通公司的SmartSec为例,分析一下文件动态加解密的具体实现方式。图2给出了SmartSec的实现原理,从中可以看出,SmartSec的动态加解密是以文件过滤驱动程序的方式进行实现的(位于层次III),同时在应用层(层次II)和内核层(层次III)均提供访问控制功能,除此之外,还提供了日志和程序行为控制等功能,这种通过应用层和内核层相互配合的实现方式,不仅能提供更高的安全性,而且有助于降低安全系统对系统性能的影响。

图2 SmartSec系统中动态加解密的实现

4.磁盘级动态加解密技术

对于信息安全要求比较高的用户来说,文件级加密是难以满足要求的。例如,在Windows系统中(在其它操作系统中也基本类似),我们在访问文件时,会产生各种临时文件,虽然这些临时文件在大多数情况下,会被应用程序自动删除,但某些情况下,会出现漏删的情况,即使临时文件被删除,但仍然可以通过各种数据恢复软件将其进行恢复,在实际应用中,这些临时文件一般不会被加密,从而成为信息泄密的一个重要渠道。更进一步,即使将临时文件也进行了加密处理,但系统的页面交换文件等(如Windows的Pagefile.sys等,除文件系统内嵌的加密方式外,第三方动态加解密产品一般不能对系统文件进行加密,否则会引起系统无法启动等故障)也会保留用户访问文件的某些信息,从而引起信息的泄密。

有一种方式可以避免上述提到的各种漏洞,那就是将存储设备上包括操作系统在内的所有数据全部加密,要达到这个目的,只有基于磁盘级的动态加解密技术才能满足要求。静态加密技术在这种情况下,一般无法使用,这是因为操作系统被加了密,要启动系统,必须先解密操作系统才能启动,如果采用静态加解密方式,只能在每次关机后将磁盘上的所有数据进行加密,在需要启动时再解密磁盘上的所有数据(至少也得解密所有的操作系统文件,否则系统无法启动),由于操作系统占用的空间越来越大,这个过程所需要的时间是难以忍受的。

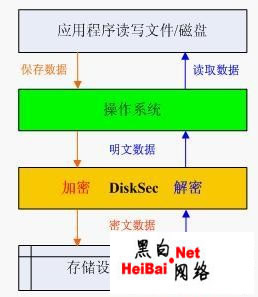

与静态方式不同,在系统启动时,动态加解密系统实时解密硬盘的数据,系统读取什么数据,就直接在内存中解密数据,然后将解密后的数据提交给操作系统即可,对系统性能的影响仅与采用的加解密算法的速度有关,对系统性能的影响也非常有限,这类产品对系统性能总体的影响一般不超过10%(取目前市场上同类产品性能指标的最大值)。图3给出了亿赛通公司基于磁盘级动态加解密的安全产品DiskSec的实现原理,从中可以看出,DiskSec的动态加解密算法位于操作系统的底层,操作系统的所有磁盘操作均通过DiskSec进行,当系统向磁盘上写入数据时,DiskSec首先加密要写入的数据,然后再写入磁盘;反之,当系统读取磁盘数据时,DiskSec会自动将读取到的数据进行解密,然后再提交给操作系,因此,加密的磁盘数据对操作系统是透明的,也就是说,在操作系统看来,磁盘上的加密数据和未加密的状态是一样的。

图3磁盘级动态加解密的实现

5.文件级和磁盘级动态加密的比较

这两类加密方法均有各自的优点和缺点,磁盘级加密与文件级加密方式相比,主要优点是:加密强度高,安全性好。

由于这一级别的加密方式直接对磁盘物理扇区进行加密,不考虑文件等存储数据的逻辑概念,在这种加密方式下,任何存储在磁盘上的数据均是加密的,相反,采用文件级的加密方式一般只对用户指定的某些文件进行加密,而这些文件在用户日常使用中,由于临时文件等均会带来安全隐患。因此,采用磁盘级的加密方式要较文件级的加密方式安全。

磁盘级加密的主要缺点是:不够灵活方便,适用面比较窄。

与文件级的加密方式不同,由于磁盘级的加密方式没有文件、目录等概念,难以对指定的文件或目录进行加密、隐藏等操作,反之,文件级的加密方式可以采用各种灵活的加密手段,能够做到更细粒度的控制,用户不仅可以指定要加密的文件类型或目录,同时也可以隐藏某些目录等。

加载全部内容