Windows Server 2008域环境下组策略两例应用

人气:0作为微软最新的服务器平台,Windows Server 2008确实强大。基于Server 2008D的AD功能更强劲,管理更加细化,特别是在组策略方面有了不少改进。比如,笔者将要和大家分享的这两例应用,在实践中就能帮你解决很多难题。

使用过Vista的用户应该知道,通过组策略可以在本地主机实现对移动磁盘(USB存储设备\光驱\移动硬盘)的权限管理。如果要统一实现对所有客户端(Vista或非Vista)的移动设备的权限管理,该怎么办呢?在Windows Server 2008的域环境下,这一切轻松实现。

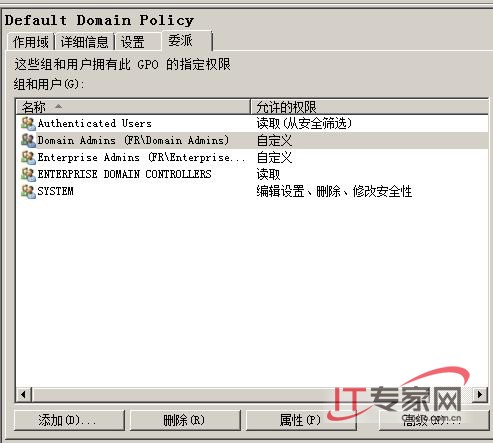

首先将Server 2008配置成AC(域控制器),并将所有的客户端加入该域,然后只需在Server 2008上进行如下部署即可。依次执行“开始→管理工具→组策略管理”打开组策略管理器;找到需要部署该策略的域(本例为fr.zhongtian.com),展开后定位到Default Domain Policy(默认策略);右键点击该策略选择“编辑”打开“组策略管理编辑器”,依次展开“计算机配置→管理模板→系统→可移动存储访问”;在右侧找到“可移动磁盘:拒绝读取权限”和“可移动磁盘:拒绝写入权限”两项,双击启用策略。最后打开命令行工具(cmd),输入命令“gpupdate /force”更新组策略,使刚才的策略生效,这样默认情况下只有域管理员有权限读写移动磁盘。(图1)

图1 更改默认域策略

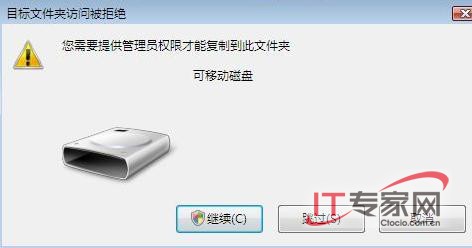

为了验证效果我让某客户端登录fr域,然后插入移动设备(比如U盘),进行文件的读写操作。如图所示,弹出拒绝窗口该操作被拒绝提示只有管理员才有权限执行操作。点击“跳过”按钮,输入有权限的用户才可实现操作。(图2)

图2 拒绝访问

密码是系统安全一道关键屏障,大家知道在在Windows2000/2003上,密码策略只能指派到域(Site)上,不能单独应用于活动目录中的具体对象。这在实际应用中带来了诸多不便,更多情况下我们需要为不同组的用户部署不同的密码策略和帐户策略。在Win2008中引入了多元密码策略的技术,使得我们的上述需求得到实现。

还是在AC中(以fr.zhongtian.com域为例),“开始→运行”输入ADSIEdit打开ADSI编辑器。依次展开“默认命名上下文 [WIN-13VNNRJ6FIP.fr.zhongtian.com] →DC=fr,DC=zhongtian,DC=com→CN=System”定位到CN=Password Settings Container;然后在该节点上单击右键选择“新建→对象”在弹出的对话框中选中“msDS-PasswordSettings”类别,单击“下一步”在cn属性对话框中输入“值”为“fr-pso”(任意)。然后一路“下一步”依据向导进行密码策略的定制。其具体的设置项、含义和值分别为:

(1).msDS-PasswordSettingsPrecedence,设置密码策略的优先级,数值越小优先级越高,设置为“10”;

(2).msDS-PasswordReversibleEncryptionEnabled,设置是否启用“用可还原的加密来存储密码”策略,其值是个布尔值,可选择FALSE或者TRUE,在此我们设置为“FALSE”;

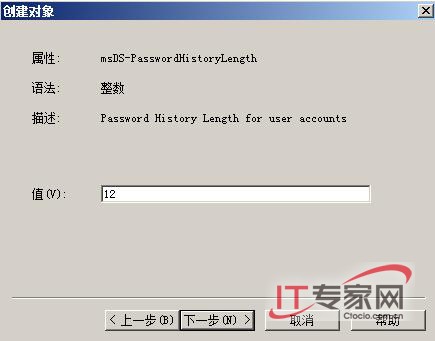

(3).msDS-PasswordHistoryLength,对应组策略中的“强制密码历史”,可选范围是0-1024,我们设置为12;(图3)

图3 密码历史

(4).msDS-PasswordComplexityEnabled,对应组策略中的“密码必须符合复杂性要求”,也是一个布尔值,我们设置为“TRUE”;

(5).msDS-MinimumPasswordLength,设置密码长度最小值为10;

(6).msDS-MinimumPasswordAge,设置密码最短使期限为1:00:00:00(1天);

(7).msDS-MaximumPasswordAge,设置密码最常使用期限为20:00:00:00(20天);

(8).msDS-LockoutThreshold,设置帐户锁定阀值为3(可以范围0-65535);

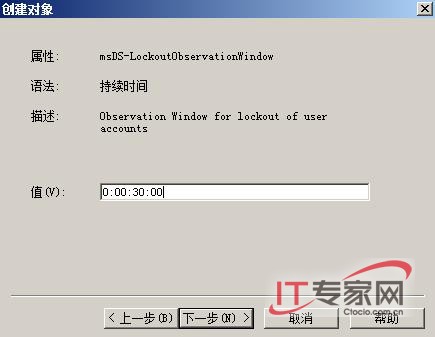

(9).msDS-LockoutObservationWindow,设置复位帐户锁定计数器为0:00:30:00(30分钟);(图4)

图4 帐户锁定计数器

(10).msDS-LockoutDuration,设置帐户锁定时间为0:00:30:00(30分钟)。

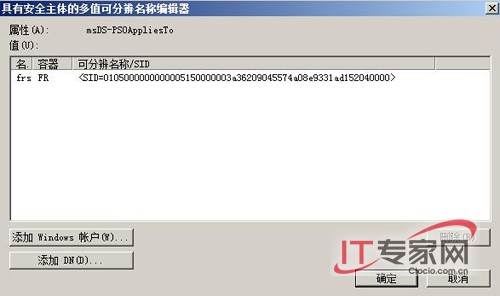

这样,一个自定义的密码和帐户锁定就创建完成了,那么如何应用在具体的某些帐户上呢?还需要进行如下操作。退回到ADSI编辑器窗口找到刚才创建的fr-pso帐户密码策略对象并双击打开,拖动滑竿找到并选中msDS-PSOAppliesTo属性,点击下面的“编辑”按钮在弹出的对话框中点击“添加Windows帐户”按钮,通过向导将frs全局用户组添加进来,最后“确定”即可。这样,就将刚才创建的名为fr-pso帐户密码策略赋予frs组中的用户了。当然,还可以通过添加更多的用户或者用户组。在实际应用中大家可以根据需要,定制不同的密码策略然后将其赋予特定的用户或者组。(图5)

图5 添加特定用户

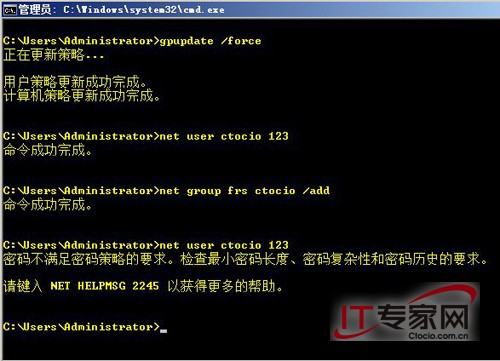

为了验证效果,我们可以做个策略,首先打开“组策略管理编辑”将Default Domain Policy(默认策略)下的“帐户策略”中的“密码策略”进行修改:警用“密码必须符合复杂性要求”,密码长度最小值更改“3个字符”,接着在命令下输入gpupdate /force更新组策略。下面将ctocio的帐户的密码更改为123,可以看到命令成功完成。然后我们将ctocio加入frs组,输入同样的命令修改其密码为123,可以看到提示“密码不满足密码策略的要求。检查最小密码长度、密码复杂性和密码历史的要求。”,说明我们创建的帐户及其密码策略生效了。(图6)

图6 将CTOCIO加入frs组

域环境下,在AC中部署的策略就相当于整个域中至高无上的法则,善用域策略将帮我们解决很多问题。除了上面例子外,Windows Server 2008的组策略在整个域中进行软件分发、网络打印机部署、安全管理等方面发挥着巨大的作用。

加载全部内容