ISA Server故障排除策略(1)

人气:0想了解ISA Server故障排除策略(1)的相关内容吗,在本文为您仔细讲解的相关知识和一些Code实例,欢迎阅读和指正,我们先划重点:ISA,Server故障排除策略(1),下面大家一起来学习吧。

ISA Server故障排除策略10.2 ISA Server故障排除策略

系统方法是成功排除故障的必要条件。当遇到意外的ISA Server错误时,可以从辨别错误是基于用户的还是基于数据包的入手进行故障排除。本节为两种类型的连接问题提供了故障排除策略。

本节学习目标

排除基于用户的访问问题。

排除基于数据包的访问问题。

排除ISA Server里VPN连接的故障。

估计学习时间:30分钟

10.2.1 用户访问故障排除

当用户账户访问被中断或者不可用时,可能是由于用户安全要求过于严格、规则配置不正确、身份验证方法不够全面等造成的。出现此类情况时,Ping,Tracert等工具就有用武之地了。

要排除基于用户的访问问题,首先检查访问策略规则。通过已配置的访问策略规则,确认无法建立网络连接的用户已经被许可拥有连接站点,内容组和协议的权限。

如果所配置的规则不能成功应用到用户会话中去,确认阵列属性配置为向未认证用户要求SFZ明。同时注意,如果创建一个允许类型的访问政策并应用到指定的用户和组上,会要求用户会话通过ISA Server身份验证。另一方面,如果要所有的Web会话保持匿名时,对Web会话的访问受到拒绝,那么确定阵列属性不要求匿名用户进行身份验证。另外,删除所有应用到指定Win2000用户和组上的允许类型的站点和内容规则或协议规则。

身份验证

在阵列属性中,对身份验证方法的选择将影响到用户的连接能力。每种身份验证方法是专为某种网络环境设计的。如果在网络配置中选择了不兼容的身份验证方法,或者是方法配置不正确,用户将不能访问ISA Server计算机和网络。

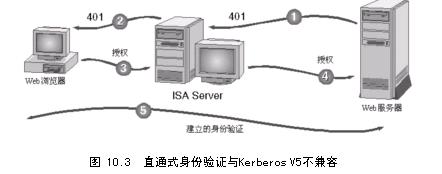

例如,阵列的默认身份验证模式是集成的Windows身份验证。但此方法不能验证运行非Windows操作系统的客户机。如果要在ISA Server中为此类客户提供验证的访问服务,则必须把阵列属性配置为使用其他的身份验证方法。同样,集成的Windows身份验证与Netscape也不兼容,因为Netscape不能传递NTLM格式的用户证书。它的另一个限制是依靠Kerberos V5身份验证协议或它自己的质询/响应身份验证协议,然而在直通式身份验证方案中,如图 10.3所示,ISA Server不支持Kerberos V5身份验证协议,因为Kerberos V5要求客户机能识别验证身份的服务器。

在ISA Server中,可选的身份验证方法有Basic、Digest、Client Certificate等。Basic身份验证与所有客户类型都兼容,然而,因为此方法是以明码而不加密的格式传递用户名和密码的,它的安全性就不够了。Digest身份验证仅能在Windows2000域中使用,密码传递采用明码但加密的文本进

行。Client Certificate身份验证使用SSL通道来验证。它需要在ISA Server 计算机上的Web代理服务证书库中安装客户证书,且证书应该映射到适当的用户账户。ISA Server只在SSL桥接配置时提供客户证书。

10.2.2 基于数据包的访问故障排除

当所有用户都不能访问网络时,或基于IP的实用程序如Ping、Tracert操作失败时,可以断定为基于数据包的访问问题。

在ISA Server中,要排除基于数据包的访问故障,先尽可能地简化网络配置,形成一个测试 环境。

Ø 建立网络故障排除配置

1. 启动数据包过滤,创建一个自定义的数据包筛选器以允许任何IP协议都能传入、传出。

2. 创建一个协议规则,允许任何请求的IP通信,确定已有一个站点和内容规则来允许访问所有站点和内容组。

3. 将所有程序筛选器和路由规则恢复成默认设置。

4. 验证已将本地地址表定义在ISA Server内部客户范围内。

5. 在 IP Packet Filters Properties对话框中,启动IP Routing。

注意 IP Routing选项为有辅助连接的协议提供路由能力。此设置对边界网络配置尤为重要。可以在ISA Management 的IP Packet Filters Properties对话框中或Routing and Remote Access 控制台中,启动IP路由选项。

6. 在 ISA Server计算机上,确保没有为内部接口定义默认的网关。不过,确保外部接口上指定了合适的默认网关。

7. 在试图建立访问连接的客户端上,禁用防火墙客户端软件,并将 ISA Server指定为默认网关。

一旦以这种简化的方式配置了 ISA Server,重启ISA Server服务。如果仍然不能访问网络,那么重启ISA Server计算机。如果这还不能解决问题,那么可能不是ISA Server配置的问题。这时,应该执行网络故障排除。用网络监视器跟踪并需要检查DNS、路由表、报告、日志等。

如果在这种简化的模式下能访问Internet,那么再一项一项地将网络单元导入,判断问题的原因。例如,如果能在一个给定的客户端上访问Internet,就可以试着从该计算机上使用指定的Internet程序。如果遇到问题,可以认为要么是应用程序没有正确配置为把ISA Server作为代理服务器使用,要么就是该程序不能使用代理服务器。对于不能使用代理服务器的程序,必须将客户机配置成安全网络地址转换客户端或者是运行防火墙客户端软件。在重新配置客户机以后,注意其行为上的变化。可以认为自动发现特性配置不正确。这样出现问题不断解决,直到为特定的配置添加了所有所需的网络组件。

VPN网络考虑事项

在VPN网络中,故障排除也从上述建立简化网络环境入手。如果已运行了新建VPN向导,应当先证实已运行了Routing and Remote Access服务。然后,确保已将客户机配置成安全网络地址转换客户端,而非防火墙客户端。

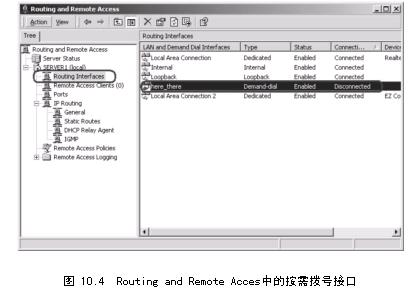

此外,还需要证实LocaISA Server VPN Configuration向导已经在Routing and Remote Access中创建了适当的请求拨号接口。可在Routing Interfaces节点对此进行检查,如图 10.4所示。

在此之后,确认为VPN连接选择的每一个身份验证协议都创建了2个IP数据数据包筛选器。例如,如果VPN网络配置为使用L2TP或PPTP,则LocaISA Server VPN Configuration向导应该创建并启动4个IP数据数据包筛选器。(对于L2TP,配置向导为端口500和1701创建自定义的常规筛选器。对于PPTP,配置向导为PPTP呼叫和PPTP接收创建预定义的筛选器)。

加载全部内容